DDR5 is momenteel de snelste RAM-standaard voor mainstream computers en is al ongeveer 5 jaar beschikbaar. Hoewel kwetsbaarheden in het RAM-geheugen op elk type standaard kunnen worden geforceerd, lijkt het erop dat DDR5 vatbaarder is voor kwaadaardige aanvallen dan eerder werd gedacht. Onderzoekers van de ETH Zurich Universiteit in Zwitserland werkten samen met beveiligingsexperts van Google en slaagden erin om een DDR5 Rowhammer-aanvalsvariant te creëren, Phoenix genaamd, die gebruik kan maken van de hogere lees-/schrijfsnelheden om toegang te krijgen tot geheugencelrijen en de waarde van nabijgelegen bits om te zetten van 1 naar 0 en omgekeerd. De aanval is alleen uitgevoerd op DDR5-modules met SK Hynix chips. Vermoedelijk kan dit op alle DDR5-chips van toepassing zijn.

SK Hynix heeft een standaard verdedigingsmechanisme tegen Rowhammer geïmplementeerd, genaamd Target Row Refresh (TRR), dat bitflipping voorkomt door middel van extra verversingscommando's wanneer ongebruikelijk vaak toegang tot bepaalde rijen wordt gedetecteerd. De onderzoekers van de Computer Security Group van de ETH Zürich slaagden er samen met beveiligingsexperts van Google in om deze beveiligingsmaatregel te reverse-engineeren. Het werd dus duidelijk dat bepaalde verversingsintervallen niet beschermd waren, dus bedachten de onderzoekers een manier om de veelheid aan TRR-verversingen bij te houden en te synchroniseren en zelfs om zichzelf te corrigeren wanneer een gemiste verversing wordt gedetecteerd.

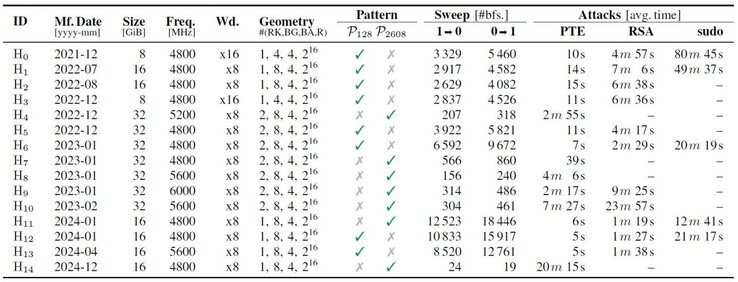

De onderzoekers stelden vast dat alleen 128 (effectievere) en 2608 verversingsintervallen de nieuwe Phoenix-aanval zouden laten werken. Door deze methode toe te passen, werd een shell met rootprivileges in minder dan 2 minuten gecompromitteerd. Tijdens de uitgebreide praktische exploit-scenario's die door de onderzoekers werden uitgevoerd, bleek dat alle SK Hynix-producten kwetsbaar waren voor page-table entry (PTE) targeting, terwijl 73% van de DIMM's kwetsbaar was voor RSA-2048 sleutelonderbrekingen van de SSH-authenticatie en slechts 33% van de modules werd beïnvloed door sudo binary alteration voor root-toegang.

De Phoenix-exploit kreeg een high-severity score en is van invloed op alle RAM-modules met SK Hynix-chips die tussen januari 2021 en december 2024 zijn geproduceerd. Het is nog onduidelijk welke andere merken met bijbehorende productietijden getroffen zijn. Er is een oplossing voor de Phoenix-aanval waarbij de tREFI-specificatie (triple DRAM refresh interval) op aangetaste RAM-modules wordt geactiveerd, maar dit wordt niet echt aanbevolen omdat het meer fouten door gegevenscorruptie kan veroorzaken, wat kan resulteren in BSODs en algemene instabiliteit van het systeem.

Bron(nen)

Top 10 Testrapporten

» Top 10 Multimedia Notebooks

» Top 10 Gaming-Notebooks

» Top 10 Budget Gaming Laptops

» Top 10 Lichtgewicht Gaming-Notebooks

» Top 10 Premium Office/Business-Notebooks

» Top 10 Budget Office/Business-Notebooks

» Top 10 Workstation-Laptops

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Notebooks tot €300

» Top 10 Notebooks tot €500

» Top 10 Notebooks tot € 1.000De beste notebookbeeldschermen zoals getest door Notebookcheck

» De beste notebookbeeldschermen

» Top Windows Alternatieven voor de MacBook Pro 13

» Top Windows Alternatieven voor de MacBook Pro 15

» Top Windows alternatieven voor de MacBook 12 en Air

» Top 10 best verkopende notebooks op Amazon

» Top 10 Convertible Notebooks

» Top 10 Tablets

» Top 10 Tablets tot € 250

» Top 10 Smartphones

» Top 10 Phablets (>90cm²)

» Top 10 Camera Smartphones

» Top 10 Smartphones tot €500

» Top 10 best verkopende smartphones op Amazon