Onderzoekers bij het Russische cyberbeveiligingsbedrijf Kaspersky heeft onlangs gedetailleerde bevindingen gepresenteerd van Project Triangulation, hun lopende onderzoek naar een iOS-malwareaanval die volgens hen "de meest geraffineerde" is die ze ooit hebben gezien. Voor het eerst gemeld in juni 2023, na te zijn ontdekt op enkele van de eigen apparaten van het bedrijf, bleek dat de malware sinds 2019 apparaten in gevaar had gebracht, en was ontworpen om te werken op iOS-versies tot 16.2. De CEO van het bedrijf, Eugene Kaspersky, heeft het beschreven als "een uiterst complexe, professioneel gerichte cyberaanval".

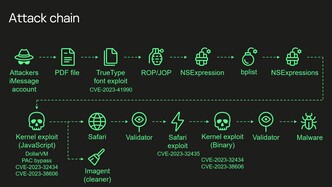

De bevindingen onthullen dat er gebruik wordt gemaakt van vier zero-day kwetsbaarheden (d.w.z. inherente beveiligingsfouten in een systeem) in de iPhone, waaronder het omzeilen van Apple's hardware-gebaseerde geheugenbescherming, om toegang op rootniveau te krijgen en spyware te installeren. Hoewel het niet officieel aan een specifieke partij wordt toegeschreven, beweert de Russische FSB dat de malware het werk is van de Amerikaanse NSA die samenwerkt met Apple om de telefoons van Russische diplomaten en andere personen te hacken.

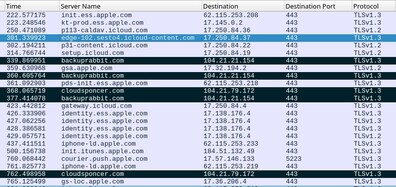

De aanval begint met een bericht dat wordt ontvangen via de iMessage-service en dat een bijlage bevat. Omdat het een nul-klik-exploit isvereist het bericht geen interactie van de gebruiker om zijn werk te beginnen. De bijlage maakt gebruik van een reeks zero-day kwetsbaarheden, eerst om code-uitvoering op afstand te activeren, en uiteindelijk om de malware de volledige controle over het apparaat te laten krijgen. Dit omvat de mogelijkheid om bestanden te lezen/wijzigen/verwijderen, opgeslagen referenties en wachtwoorden te extraheren, de live geolocatie van het apparaat te controleren en zijn eigen sporen op te ruimen (inclusief het verwijderen van het oorspronkelijke bericht).

Een belangrijke ontdekking in het laatste rapport was een mysterieuze hardwarefunctie in Apple's SoC (nu erkend als CVE-2023-38606), waarmee aanvallers "gegevens naar een bepaald fysiek adres kunnen schrijven terwijl ze de hardwaregebaseerde geheugenbeveiliging omzeilen door de gegevens, het bestemmingsadres en de hash van de gegevens naar onbekende hardwareregisters van de chip te schrijven die niet door de firmware worden gebruikt De functie was per ongeluk ingebouwd of wordt gebruikt voor fabrieksfoutopsporing, maar omdat de firmware er nooit echt gebruik van maakt, is het niet duidelijk hoe de aanvallers van het bestaan ervan op de hoogte zijn gekomen en hoe ze er gebruik van konden maken.

Hoewel de aanval tot nu toe gericht lijkt te zijn geweest op iOS-versies tot en met 16.2, en een aantal van de kwetsbaarheden sindsdien zijn gepatcht door Apple, zijn er aanwijzingen dat de malware ten minste één keer is bijgewerkt voor nieuwere iPhone-modellen en iOS-versies. Voorlopig lijkt de beste verdediging te zijn om bijgewerkt te blijven met de nieuwste iOS-versie. Aangezien de code van de malware in het geheugen is opgeslagen, wordt deze bij opnieuw opstarten wel gewist, maar het apparaat kan altijd opnieuw worden geïnfecteerd als de aanvaller het bericht opnieuw verstuurt.

Kaspersky is bijna klaar met de reverse-engineering van deze aanvalsketen en zal de komende maanden meer details bekendmaken. Het laatste rapport concludeert dat "geavanceerde, hardwarematige beveiligingen nutteloos zijn tegenover een geraffineerde aanvaller zolang er hardwarefuncties zijn die deze beveiligingen kunnen omzeilen... Hardwarematige beveiliging vertrouwt heel vaak op 'beveiliging door middel van onduidelijkheid'... maar dit is een gebrekkige aanpak, want vroeg of laat worden alle geheimen onthuld."

Beveilig uw privégegevens met de Kingston IronKey Vault 960GB externe SSD met 256-bits versleuteling, of de Lexar Jumpdrive Fingerprint 64GB USB 3.0 flash drive

Bron(nen)

Top 10 Testrapporten

» Top 10 Multimedia Notebooks

» Top 10 Gaming-Notebooks

» Top 10 Budget Gaming Laptops

» Top 10 Lichtgewicht Gaming-Notebooks

» Top 10 Premium Office/Business-Notebooks

» Top 10 Budget Office/Business-Notebooks

» Top 10 Workstation-Laptops

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Notebooks tot €300

» Top 10 Notebooks tot €500

» Top 10 Notebooks tot € 1.000De beste notebookbeeldschermen zoals getest door Notebookcheck

» De beste notebookbeeldschermen

» Top Windows Alternatieven voor de MacBook Pro 13

» Top Windows Alternatieven voor de MacBook Pro 15

» Top Windows alternatieven voor de MacBook 12 en Air

» Top 10 best verkopende notebooks op Amazon

» Top 10 Convertible Notebooks

» Top 10 Tablets

» Top 10 Tablets tot € 250

» Top 10 Smartphones

» Top 10 Phablets (>90cm²)

» Top 10 Camera Smartphones

» Top 10 Smartphones tot €500

» Top 10 best verkopende smartphones op Amazon