GitLab dringt er bij gebruikers op aan om bij te werken na het patchen van zeer riskante gebreken die repositories en diensten aantasten

GitLab heeft nieuwe patch-updates uitgebracht die meerdere zeer ernstige beveiliging beveiligingslekken die van invloed zijn op de Community Edition (CE) en Enterprise Edition (EE) platforms. De updates zijn beschikbaar als versies 18.8.4, 18.7.4 en 18.6.6, waarbij het bedrijf sterk aanbeveelt om alle zelfbeheerde installaties onmiddellijk te upgraden. GitLab draait al de gepatchte builds, terwijl GitLab Dedicated klanten geen actie hoeven te ondernemen.

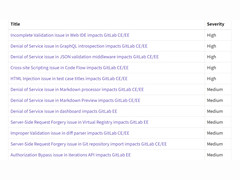

Een van de meest kritieke problemen die zijn opgelost is CVE-2025-7659, een kwetsbaarheid met een hoge ernst (CVSS 8.0) die te maken heeft met onvolledige validatie in GitLab's Web IDE. Volgens GitLab had de kwetsbaarheid niet-geauthenticeerde aanvallers in staat kunnen stellen om toegangstokens te stelen en mogelijk toegang te krijgen tot privé repositories. Verschillende denial-of-service kwetsbaarheden werden ook verholpen, waaronder CVE-2025-8099, die aanvallers in staat kon stellen servers te laten crashen door herhaalde GraphQL queries, en CVE-2026-0958, die systeembronnen kon uitputten door JSON validatie middleware te omzeilen.

De patch verhelpt ook cross-site scripting en injectiegebaseerde kwetsbaarheden zoals CVE-2025-14560 en CVE-2026-0595. Deze kwetsbaarheden konden aanvallers onder bepaalde omstandigheden kwaadaardige scripts injecteren of inhoud manipuleren. Aanvullende middelzware kwetsbaarheden die van invloed zijn op Markdown verwerking, dashboards en server-side request forgery (SSRF) risico's zijn ook verholpen, naast een aantal autorisatie- en validatiefouten van lagere ernst.

GitLab verklaart dat de getroffen versies alle builds van meerdere release branches voorafgaand aan de nieuw uitgebrachte patches omvatten. Het bedrijf merkt op dat beveiliging details over beveiligingslekken gewoonlijk 30 dagen nadat een fix is uitgebracht openbaar worden gemaakt. De organisatie benadrukt dat upgraden naar de nieuwste ondersteunde versie essentieel wordt geacht voor het onderhouden van veilige implementaties.

De patchrelease bevat ook databasemigraties die de beschikbaarheid tijdelijk kunnen beïnvloeden. Enkel-node installaties zullen naar verwachting downtime ervaren tijdens upgrades, terwijl multi-node installaties de update zonder downtime kunnen voltooien als de aanbevolen upgradeprocedures worden gevolgd.

GitLab volgt een regelmatig patch release schema van twee keer per maand, maar kan extra updates uitgeven als er kritieke kwetsbaarheden worden ontdekt. Het bedrijf adviseert beheerders om release notes te bekijken, upgrades te testen in staging omgevingen en de nieuwste patches zo snel mogelijk uit te rollen om potentiële exploitatierisico's te beperken.

Bron(nen)

Top 10 Testrapporten

» Top 10 Multimedia Notebooks

» Top 10 Gaming-Notebooks

» Top 10 Budget Gaming Laptops

» Top 10 Lichtgewicht Gaming-Notebooks

» Top 10 Premium Office/Business-Notebooks

» Top 10 Budget Office/Business-Notebooks

» Top 10 Workstation-Laptops

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Notebooks tot €300

» Top 10 Notebooks tot €500

» Top 10 Notebooks tot € 1.000De beste notebookbeeldschermen zoals getest door Notebookcheck

» De beste notebookbeeldschermen

» Top Windows Alternatieven voor de MacBook Pro 13

» Top Windows Alternatieven voor de MacBook Pro 15

» Top Windows alternatieven voor de MacBook 12 en Air

» Top 10 best verkopende notebooks op Amazon

» Top 10 Convertible Notebooks

» Top 10 Tablets

» Top 10 Tablets tot € 250

» Top 10 Smartphones

» Top 10 Phablets (>90cm²)

» Top 10 Camera Smartphones

» Top 10 Smartphones tot €500

» Top 10 best verkopende smartphones op Amazon